|

||

|

|

|

[ヘルパー] 外部ロードバランサー関するノウハウ |

|

CommuniGate Proのバージョン6.0では、ヘルパーアプリケーションを介してソフトウェアロードバランサと連動する機能が実装されています。 CommuniGate Proのバージョン6.0が標準提供するヘルパーアプリケーションでは、Linuxのディストリビューションで提供されるipvsとの連動を対象としており、Redhat系ディストリビューション(Fedora/Redhat Enterprise Linux/CentOS等)を使う場合に、英語マニュアルに記載された手順でこの機能が運用可能になっています。

ここでは、CommuniGate Proのバージョン6.0が標準提供するヘルパーアプリケーションを介してソフトウェアロードバランサと連動する機能の動作の概要と使い方を紹介します。 <動作の概要>

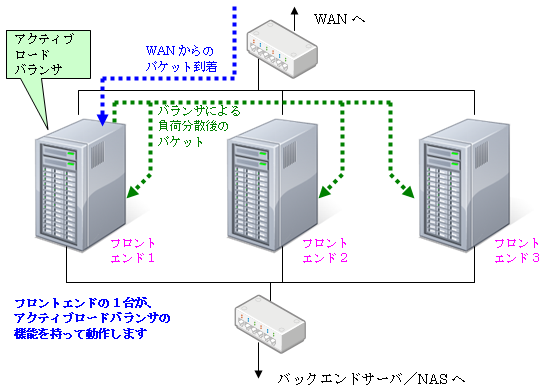

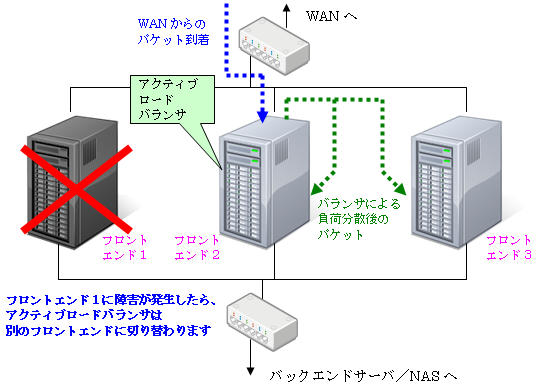

ipvsはフロントエンドサーバ(マイクロダイナミッククラスタでは全てのサーバ)で動作する必要があります。 ソフトウェアロードバランサと連動させる場合、CommuniGate Proでは、負荷分散対象となるフロントエンドサーバを、同一の「ロードバランサーグループ」に属させることで、そのうちの1つをアクティブなロードバランサとして動作させ、それに問題が生じたときに、アクティブなロードバランサの切り替えを行うようになっています。

[ WANからのパケットがアクティブロードバランサに届くために ] ネットワーク設定と、ヘルパーの組み合わせにより、以下のような動作をすることで、WANからのパケットがアクティブロードバランサに届く仕組みになっています。 [ アクティブロードバランサから各サーバにパケットを送る方法は ] WANからのパケットを受け取ったアクティブロードバランサは、パケットのディスティネーションアドレス(宛先アドレス)を変更していない(仮想IPアドレスのままの)パケットを、負荷分散対象のサーバの持つMACアドレス宛てにパケットを再送します。 <使い方>

その時点で、固定IPアドレスを使って、クラスタを動作させるに必要なネットワーク的諸設定は済ませてあるものとします。 ダイナミッククラスタ(またはマイクロダイナミッククラスタ)を構築するための諸設定を行ってください。

ダイナミッククラスタ用ライセンスを提供したユーザ様には、別途弊社がダイナミッククラスタの基本的設定方法に関する説明をいたします。 2.ループバックデバイスにエイリアスを作り、仮想IPアドレスを設定する

ここに、エイリアス(lo:0)として、仮に「192.168.200.200」を設定する場合は、以下のようなコマンドを使います。

通常なら、これを、恒久的な設定とする場合は、「/etc/sysconfig/network-scripts/ifcfg-lo:0」に以下のように記述します。

IPADDR=192.168.200.200 NETMASK=255.255.255.255 ONBOOT=yes 代わりに、「4.仮想IPアドレスを定義した(独自の)設定ファイルを作成する」で説明するファイルに、全ての仮想IPアドレスを記述することで動作させます。 3.仮想IPアドレスについて、ARPリクエストの応答を回避する設定をする。

# a local address configured on the incoming interface net.ipv4.conf.all.arp_ignore = 1 # # When an arp request is received on eth0, only respond # if that address is configured on eth0. net.ipv4.conf.eth0.arp_ignore = 1 # # Enable configuration of arp_announce option net.ipv4.conf.all.arp_announce = 2 # When making an ARP request sent through eth0, always use an address # that is configured on eth0 as the source address of the ARP request. net.ipv4.conf.eth0.arp_announce = 2 # # Repeat for eth1, eth2 (if exist) #net.ipv4.conf.eth1.arp_ignore = 1 #net.ipv4.conf.eth1.arp_announce = 2 #net.ipv4.conf.eth2.arp_ignore = 1 #net.ipv4.conf.eth2.arp_announce = 2

4.仮想IPアドレスを定義した(独自の)設定ファイルを作成する

複数設定することも出来ますが、仮に「192.168.200.200」を1つだけ運用するケースとして設定する場合、単に以下のように記述します。

複数の仮想IPアドレスで運用するときは、改行毎にIPアドレスを羅列したり、サブネット単位で記述したりも出来ます。 複数羅列する例

72.20.112.45 72.20.112.46 サブネット単位で指定する例

72.20.112.48/29

※ サブネットマスクは24ビット以上である必要があります。 5.ネットワーク設定用の(独自の)スクリプトファイルを作成する

# # /etc/sysconfig/network-scripts/ifvip-utils # VIPADDRFILE="/etc/sysconfig/vipaddrs" VIPLIST="" # list of VIP masks: xxx.yy.zz.tt/mm where mm should be >= 24 for xVIP in `cat $VIPADDRFILE | grep -v '^#'`; do if [[ $xVIP != */* ]]; then xVIP=$xVIP/32; fi if (( ${xVIP##*/} < 24)); then echo "Incorrect mask: $xVIP" >2 ; exit 1; fi VIPLIST="$VIPLIST$xVIP " done CURRENT=`ip address show dev lo | egrep '^ +inet [0-9]+\.[0-9]+\.[0-9]+\.[0-9]+\/32 .*$' | sed -r 's/ +inet ([0-9]+\.[0-9]+\.[0-9]+\.[0-9]+).*/\1/' ` function contains() { local x; for x in $1; do if [[ $x == $2 ]]; then return 0; fi done return 1 }

# # /etc/sysconfig/network-scripts/ifup-lo # /etc/sysconfig/network-scripts/ifup-eth ${1} ${2} # # Bring up all addresses listed in the VIPADDRFILE file, as lo aliases # . /etc/sysconfig/network-scripts/ifvip-utils for xVIP in $VIPLIST; do xIP=${xVIP%/*} # xx.xx.xx.yy/mm -> xx.xx.xx.yy xIP0=${xIP%.*} # xx.xx.xx.yy/mm -> xx.xx.xx xIP1=${xIP##*.} # xx.xx.xx.yy/mm -> yy xMask=$(( 2 ** (32 - ${xVIP##*/}) )) for (( index=0; index<$xMask; index++ )); do thisIP=$xIP0.$((xIP1 + index)) if ! $(contains "$CURRENT" "$thisIP"); then ip address add $thisIP/32 dev lo fi done done

# # /etc/sysconfig/network-scripts/ifdown-lo # # Bring down all addresses listed in the VIPADDRFILE file # . /etc/sysconfig/network-scripts/ifvip-utils for xVIP in $VIPLIST; do xIP=${xVIP%/*} # xx.xx.xx.yy/mm -> xx.xx.xx.yy xIP0=${xIP%.*} # xx.xx.xx.yy/mm -> xx.xx.xx xIP1=${xIP##*.} # xx.xx.xx.yy/mm -> yy xMask=$(( 2 ** (32 - ${xVIP##*/}) )) for (( index=0; index<$xMask; index++ )); do thisIP=$xIP0.$((xIP1 + index)) if $(contains "$CURRENT" "$thisIP"); then ip address delete $thisIP/32 dev lo fi done done /etc/sysconfig/network-scripts/ifdown-eth ${1} ${2} 6.管理画面での「WAN IPアドレス」および「UDPリスナー」の設定

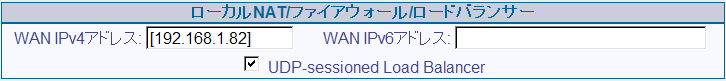

管理画面上で、このサーバが持つIPアドレスを選択するときに、仮想IPアドレスが選択肢として選べるようになります。 6-1.クラスタワイドの「WAN IPv4アドレス」の設定

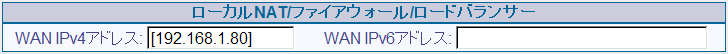

設定後の図解(「192.168.1.82」を仮想IPアドレスとした場合) 6-2.サーバーワイドの「WAN IPv4アドレス」の設定

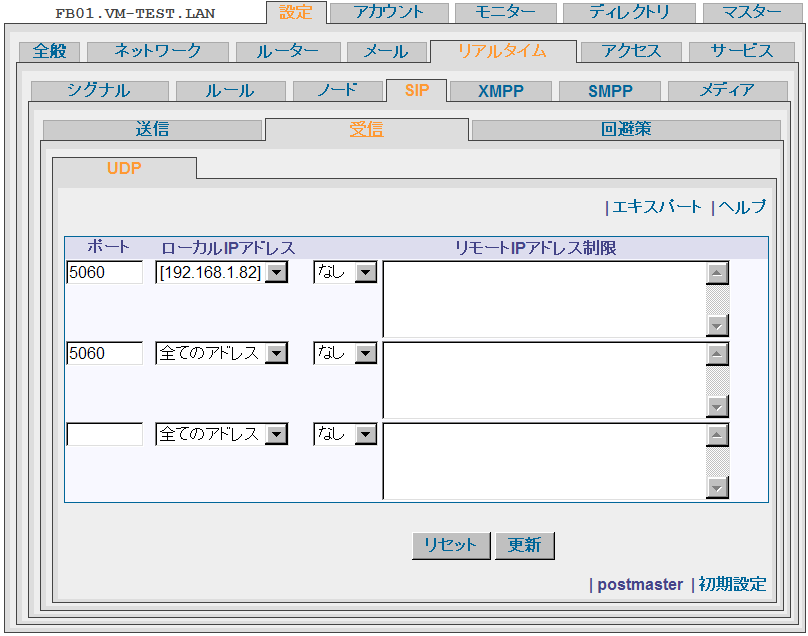

設定後の図解(「192.168.1.80」を実IPアドレスとした場合) 6-3.仮想IPアドレスをSIP UDPで使う場合は、以下の設定をする必要があります。 1.「設定」-「リアルタイム」-「SIP」-「受信」で「UDPリスナー」のリンクをクリック 2.「全てのアドレス」が選択されている所を「仮想IPアドレス」に選択し直して「更新」を押す 3.新たに入力できる空欄を「5060」「全てのアドレス」の選択にしてから「更新」を押す  設定後の図解(「192.168.1.82」を仮想IPアドレスとした場合) 7.Outgoing TCPコネクション(外向きのTCPコネクション)の設定

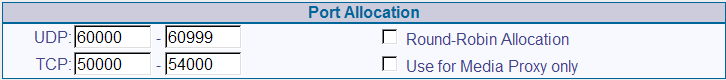

たとえば、フロントエンド1を50000~54000、フロントエンド2を55000~59000にする場合、以下のようにします 1.フロントエンド1で以下のコマンドを実行する。

2.フロントエンド1で「/etc/sysctl.conf」を以下の行の内容を反映させる

3.フロントエンド2でも、値を55000~59000に読み替えて、上記2つを実行する 4.管理画面の「設定」-「ネットワーク」-「LAN IP」-「サーバーワイド」の「Port Allocation」の欄にある「TCP:」の設定値を、フロントエンド1/フロントエンド2共に、それぞれの範囲に設定し、「Use for Media Proxy only」のチェックを外して「更新」を押す。  フロントエンド1設定後の図解 8.ロードバランサ制御に関する管理画面上での設定

その設定は、ロードバランシング対象となるフロントエンドサーバの管理画面で行います。 そのサーバでは、すでにループバックデバイスのエイリアスでの仮想IPアドレスの設定が済んでいるものとします。 「設定」-「全般」-「クラスタ」の「クラスタネットワーク」の欄にある「ロードバランサーグループ」の設定を、ロードバランシング対象となる全てのフロントエンドサーバで「A」にて「更新」ボタンを押してください。

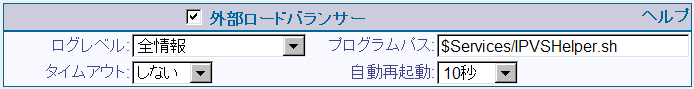

「ロードバランサーグループ」の設定の図解 「設定」-「全般」-「へルパー」の「外部ロードバランサー」の欄のチェックボックスをチェックし、「プログラムパス」に「$Services/IPVSHelper.sh」と記述して「更新」ボタンを押してください。

「外部ロードバランサー」の設定の図解

-p 数値

デフォルトは15秒です。 「-p 0」を指定すると、同一IPアドレスからの到達を同一フロントエンドに配送する機能は働きません。 -i インターフェース名

デフォルトは「eth0」です。 -s 数値

デフォルトは「0」です。 -t 数値

デフォルトは15秒です。 -f ファイルのパス

デフォルトは「/etc/sysconfig/vipaddrs」です。 -r 数値

アクティブロードバランサではないグループメンバを100とした場合に、どの程度の仕事をさせるかを意味します。 デフォルトは100です。 -m

しかし、標準出力経由で実行するコマンドを単にCommuniGate Proに引き渡すため、それらはCommuniGate Proのシステムログに記録されます。 以上で、CommuniGate Proは、ヘルパーアプリケーションを介してソフトウェアロードバランサと連動する状態になります。 9.バランシング対象として運用中のCommuniGate Proを止める方法

ロードバランシング対象のサーバでは、ロードバランシングを止める手順も必要になりますので、以下の手順に従ってください。 上記手順で止めたCommuniGate Proを再び、ロードバランシング対象として動作再開する場合の手順は、以下の通りです。 | ||||||

|